- Anúncios -

O que significa aware?

Na era das redes sociais, é comum nos depararmos com a palavra "aware", que significa "consciente" em inglês. Mas será que essa expressão se tornou um vício linguisticóide ou tem um significado mais profundo em nosso cotidiano? Descubra agora o verdadeiro sentido de "aware" e como podemos aplicá-lo em nossas vidas.

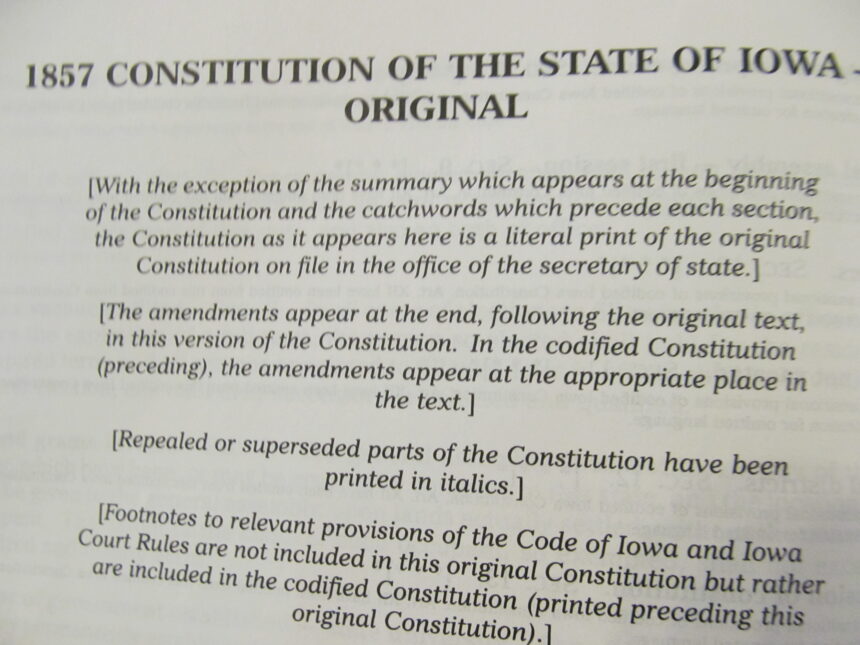

O que significa exception?

O que significa exception? Para os adeptos da programação, é como um sinal de alerta, um evento inesperado que interrompe o fluxo normal do programa. Trata-se de um desvio no script, uma surpresa que requer atenção especial. Nas linhas de código, a exception é a protagonista de uma história repleta de desafios e soluções criativas.

O que significa mood?

Você já se perguntou o que significa "mood"? Esse termo, bastante popular nas redes sociais, representa o estado de espírito ou a vibe de alguém em determinado momento. É como expressamos nossos sentimentos, desejos ou sensações. Entender o mood é compreender a alma das palavras, é captar a essência de uma foto ou até mesmo decifrar o clima de uma…

Medicina

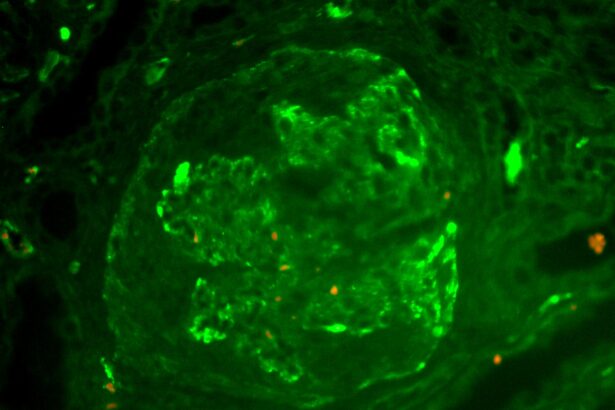

O que significa glomerulonefrite aguda ou crônica?

A glomerulonefrite aguda ou crônica é uma condição que afeta os glomérulos…

Create an Amazing Newspaper

Siga-nos

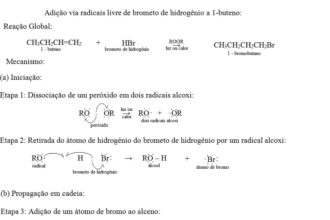

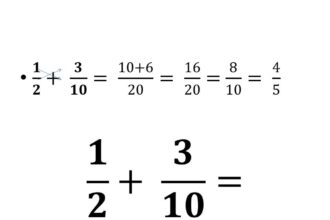

O que significa adição na matemática?

Quando mergulhamos no mundo da matemática, nos deparamos com diferentes termos e…

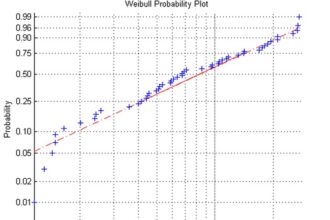

O que significa probabilidade na matemática?

A probabilidade sempre nos desafia com seu mistério matemático. Ela é um…

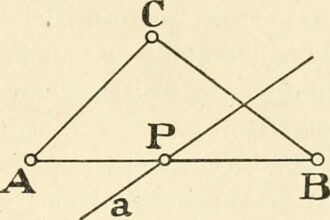

O que significa relações trigonométricas?

Você já se perguntou o que significa relações trigonométricas? Esses conceitos matemáticos,…

O que significa operação matemática?

Mergulhando no colorido mundo da matemática, nos deparamos com a pergunta: o…

O que significa assunto na matemática?

Matemática, a pedra angular do conhecimento numérico, muitas vezes nos desafia com…

O que significa quociente?

O que significa quociente? Uma pergunta que pode desencadear diversos pensamentos profundos…

O que significa denominador?

Você já se perguntou o que significa denominador? Uma palavra tão peculiar…

O que significa axioma na matemática?

Você já se perguntou o que significa axioma na matemática? Bem, prepare-se…

Create an Amazing Newspaper

Conteúdo patrocinado

O que significa capitalismo?

O que significa capitalismo? É um conceito que se desdobra em um verdadeiro oceano de interpretações e debates. Desde sua origem na Revolução Industrial até os dias atuais, o capitalismo abrange os pilares da propriedade privada, da livre iniciativa e do mercado competitivo. Mas, será que esse sistema econômico tem se mostrado eficiente e sustentável para todos? Exploraremos essas questões e muito mais neste artigo, mergulhando nas profundezas desse complexo sistema que molda nossa sociedade contemporânea.

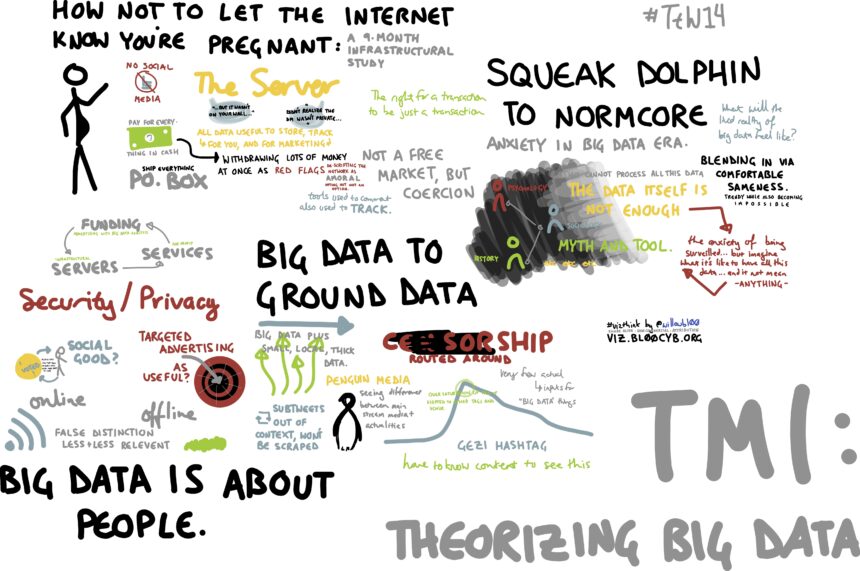

O que significa TMI?

Quantas vezes já nos deparamos com a expressão "TMI" nas redes sociais e não fazemos ideia do significado? Pois bem, hoje desvendaremos esse mistério! TMI é a abreviação de "Too…

Top Autores

Stay Up to Date

Subscribe to our newsletter to get our newest articles instantly!