- Anúncios -

O que significa strength?

A força é muito mais do que a capacidade física de mover objetos ou superar obstáculos. Ela reside na resiliência, no poder interior que nos impulsiona a enfrentar os desafios da vida com determinação. É a coragem que nos permite persistir, mesmo diante das adversidades. Mas, ao mesmo tempo, a força também está presente na vulnerabilidade de reconhecer nossas fraquezas…

O que significa wear?

Wear, oh wear, what does it mean? It's not just about putting on clothes, my friend. It's about embracing our identity, expressing our uniqueness, and savoring the beauty of fashion. From the humble t-shirt to the elegant evening gown, wear is a silent language that speaks volumes about who we are. So, my dear reader, let us dive into the…

O que significa nice to meet you?

Você já parou para pensar no significado por trás da expressão "nice to meet you"? A frase em inglês pode ser traduzida literalmente como "prazer em conhecê-lo", mas carrega consigo um sentimento de cortesia e respeito ao encontrar alguém pela primeira vez. É uma forma simples, porém significativa, de demonstrar gentileza e boas intenções ao iniciar uma nova relação.

Medicina

O que significa ter gripe?

A gripe é como um intruso indesejado no nosso corpo, invadindo cada…

Create an Amazing Newspaper

Siga-nos

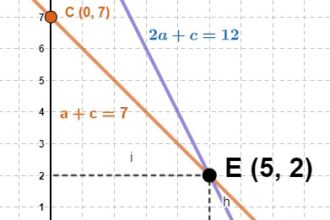

O que significa matriz na matemática?

Matriz, um conceito tão simples, mas tão profundo. Como uma teia intrincada…

O que significa equação de 2º grau?

A equação de 2º grau, também conhecida como equação quadrática, é um…

O que significa derivada na matemática?

Derivada na matemática é como uma chave mágica que nos permite desvendar…

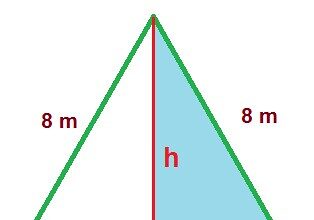

O que significa áreas de figuras geométricas?

Desde os tempos antigos, figuras geométricas têm sido um fascínio para os…

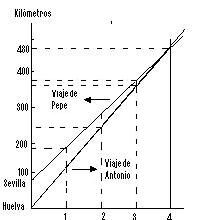

O que significa relações trigonométricas?

Você já se perguntou o que significa relações trigonométricas? Esses conceitos matemáticos,…

O que significa equilátero?

No mundo da geometria, a palavra "equilátero" evoca harmonia, perfeição e equidade.…

O que significa cálculo?

Cálculo, um termo que provoca curiosidade e talvez até um certo temor…

O que significa divisão?

Ao falarmos sobre divisão, mergulhamos em um mundo repleto de possibilidades e…

Create an Amazing Newspaper

Conteúdo patrocinado

O que significa capitalismo?

O que significa capitalismo? É um conceito que se desdobra em um verdadeiro oceano de interpretações e debates. Desde sua origem na Revolução Industrial até os dias atuais, o capitalismo abrange os pilares da propriedade privada, da livre iniciativa e do mercado competitivo. Mas, será que esse sistema econômico tem se mostrado eficiente e sustentável para todos? Exploraremos essas questões e muito mais neste artigo, mergulhando nas profundezas desse complexo sistema que molda nossa sociedade contemporânea.

O que significa ROFL?

Você já se deparou com a famosa sigla "ROFL" nas redes sociais e não faz ideia do que significa? Não se preocupe, estamos aqui para te ajudar! "ROFL" é a…

Top Autores

Stay Up to Date

Subscribe to our newsletter to get our newest articles instantly!