- Anúncios -

O que significa sound?

O som é a roda-gigante que nos carrega em uma montanha-russa de emoções. Ele é a trilha sonora que nos envolve e nos faz dançar ao ritmo da vida. É a voz que nos conta histórias sem palavras. O som é a magia invisível que dá vida a cada nota, cada acorde, cada batida. É o idioma universal que todos…

O que significa master?

O que significa master? Uma palavra com múltiplos significados e poderes. Ser um mestre é transcender, é dominar um campo de conhecimento. É também um título acadêmico, uma distinção de excelência. Mas será que um título é suficiente para representar a grandiosidade dessa palavra? Vamos explorar as camadas e nuances do significado de ‘master’ em busca da compreensão plena.

O que significa hola em português?

Imagine-se caminhando pelas ruas de uma cidade movimentada em Portugal. Você escuta uma voz calorosa e amigável que diz: "Hola!". Mas espere um segundo, você está em Portugal, não é Espanha. Então, o que significa esse "Hola" em português? Descubra a resposta e mergulhe na riqueza da língua portuguesa neste artigo.

Medicina

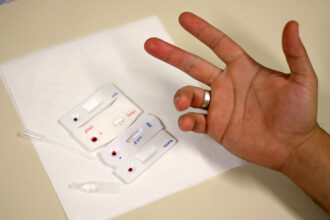

O que significa hemofilia?

A hemofilia, essa misteriosa palavra, ecoa como um enigma nos corredores do…

Create an Amazing Newspaper

Siga-nos

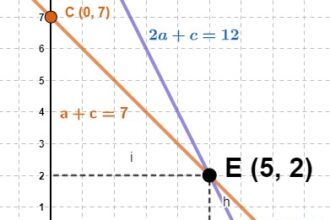

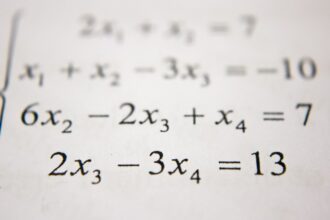

O que significa arco na matemática?

Na matemática, o arco é um elemento fundamental que nos leva a…

O que significa equações irracionais?

Você já se perguntou o real significado das equações irracionais? Elas são…

O que significa média na matemática?

Você já se perguntou o que significa média na matemática? A média…

O que significa equações exponenciais?

Você já se perguntou o que significam equações exponenciais? Essas equações misteriosas,…

O que significa algarismo na matemática?

O que significa algarismo na matemática? Quando nos deparamos com essa palavra…

O que significa limite na matemática?

Na matemática, o limite é como uma fronteira que nos permite explorar…

O que significa operação matemática?

Mergulhando no colorido mundo da matemática, nos deparamos com a pergunta: o…

O que significa multiplicação?

A multiplicação é como uma poção mágica matemática que transforma um número…

Create an Amazing Newspaper

Conteúdo patrocinado

O que significa capitalismo?

O que significa capitalismo? É um conceito que se desdobra em um verdadeiro oceano de interpretações e debates. Desde sua origem na Revolução Industrial até os dias atuais, o capitalismo abrange os pilares da propriedade privada, da livre iniciativa e do mercado competitivo. Mas, será que esse sistema econômico tem se mostrado eficiente e sustentável para todos? Exploraremos essas questões e muito mais neste artigo, mergulhando nas profundezas desse complexo sistema que molda nossa sociedade contemporânea.

O que significa a sigla ESG?

ESG, as sigla para "Environmental, Social and Governance", é um termo cada vez mais presente nas conversas sobre sustentabilidade e investimentos responsáveis. Representando critérios importantes para avaliar o desempenho de…

Top Autores

Stay Up to Date

Subscribe to our newsletter to get our newest articles instantly!