- Anúncios -

O que significa whose?

Você já se perguntou o que significa "whose"? Essa palavra em inglês pode causar confusão, mas na verdade é simples: ela é usada para indicar posse. Saiba mais sobre seu significado e como usá-la corretamente em português.

O que significa coat?

O que significa coat?" é uma pergunta que pode despertar curiosidade nos novatos da língua inglesa. Um coat, de forma resumida, é uma peça de vestuário que nos mantém aquecidos e estilosos. Mas por trás dessa palavra aparentemente simples, há uma história rica e interessante a ser desvendada. Neste artigo, exploraremos suas origens, diferentes tipos de coats e como eles…

O que significa spend?

Você sabe o que significa "spend" em inglês? Bem, essa palavrinha pode ter vários significados, como "gastar" ou "passar tempo". Descubra mais sobre essa palavra interessante e amplie seu vocabulário!

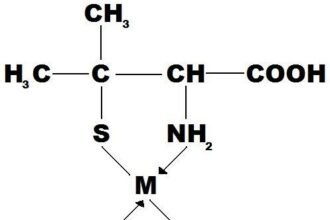

Medicina

O quê significar ser hipocalórico?

Você já ouviu falar do termo hipocalórico, mas sabe o que significa…

Create an Amazing Newspaper

Siga-nos

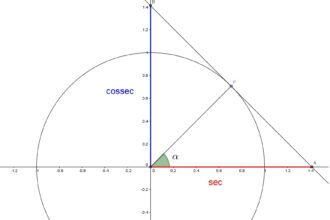

O que significa hipotenusa?

A hipotenusa é como aquele amigo que sempre dá o suporte necessário,…

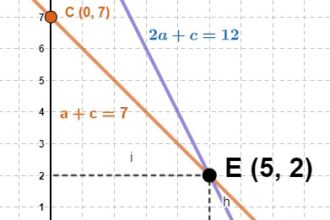

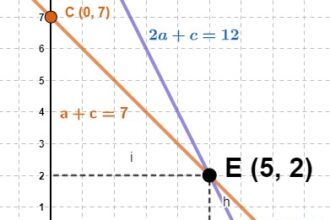

O que significa equação de 2º grau?

A equação de 2º grau, também conhecida como equação quadrática, é um…

O que significa área na matemática?

Na matemática, a área é um conceito fundamental que nos permite medir…

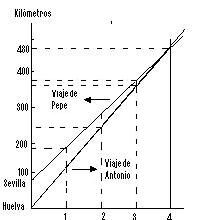

O que significa cálculo?

Cálculo, um termo que provoca curiosidade e talvez até um certo temor…

O que significa equações irracionais?

Você já se perguntou o real significado das equações irracionais? Elas são…

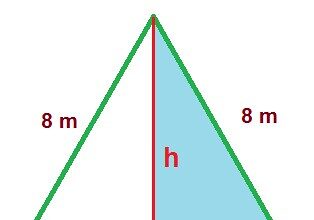

O que significa áreas de figuras geométricas?

Desde os tempos antigos, figuras geométricas têm sido um fascínio para os…

O que significa logaritmação?

Você já se deparou com o termo "logaritmação" e ficou se perguntando…

O que significa equilátero?

No mundo da geometria, a palavra "equilátero" evoca harmonia, perfeição e equidade.…

Create an Amazing Newspaper

Conteúdo patrocinado

O que significa capitalismo?

O que significa capitalismo? É um conceito que se desdobra em um verdadeiro oceano de interpretações e debates. Desde sua origem na Revolução Industrial até os dias atuais, o capitalismo abrange os pilares da propriedade privada, da livre iniciativa e do mercado competitivo. Mas, será que esse sistema econômico tem se mostrado eficiente e sustentável para todos? Exploraremos essas questões e muito mais neste artigo, mergulhando nas profundezas desse complexo sistema que molda nossa sociedade contemporânea.

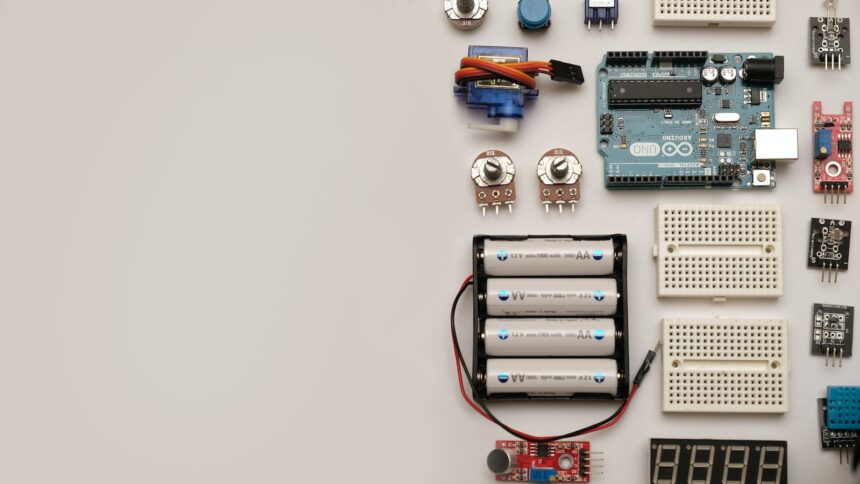

O que significa DIY?

DIY ou "faça você mesmo" é uma abordagem criativa que promove a autonomia e a personalização. É a arte de colocar suas mãos à obra e transformar ideias em realidade,…

Top Autores

Stay Up to Date

Subscribe to our newsletter to get our newest articles instantly!