- Anúncios -

O que significa job?

Job" é uma palavra em inglês que significa trabalho ou emprego. É comumente utilizada para se referir às atividades remuneradas que uma pessoa exerce em sua carreira profissional. Entender o significado de "job" é essencial para quem busca se inserir no mercado de trabalho.

O que significa stair?

A palavra "stair" nos remete diretamente a uma imagem de escadas, mas seu significado vai além disso. Descubra neste artigo o verdadeiro significado de "stair" e suas diferentes aplicações na língua inglesa. Pronto para subir degrau por degrau nesse conhecimento?

O que significa nearly?

Você já se perguntou o que significa a palavra "quase" em inglês? Essa pequena palavra pode expressar tanto significado em diferentes contextos. Descubra mais sobre o mundo de "quase" e suas nuances em inglês nesta breve exploração linguística.

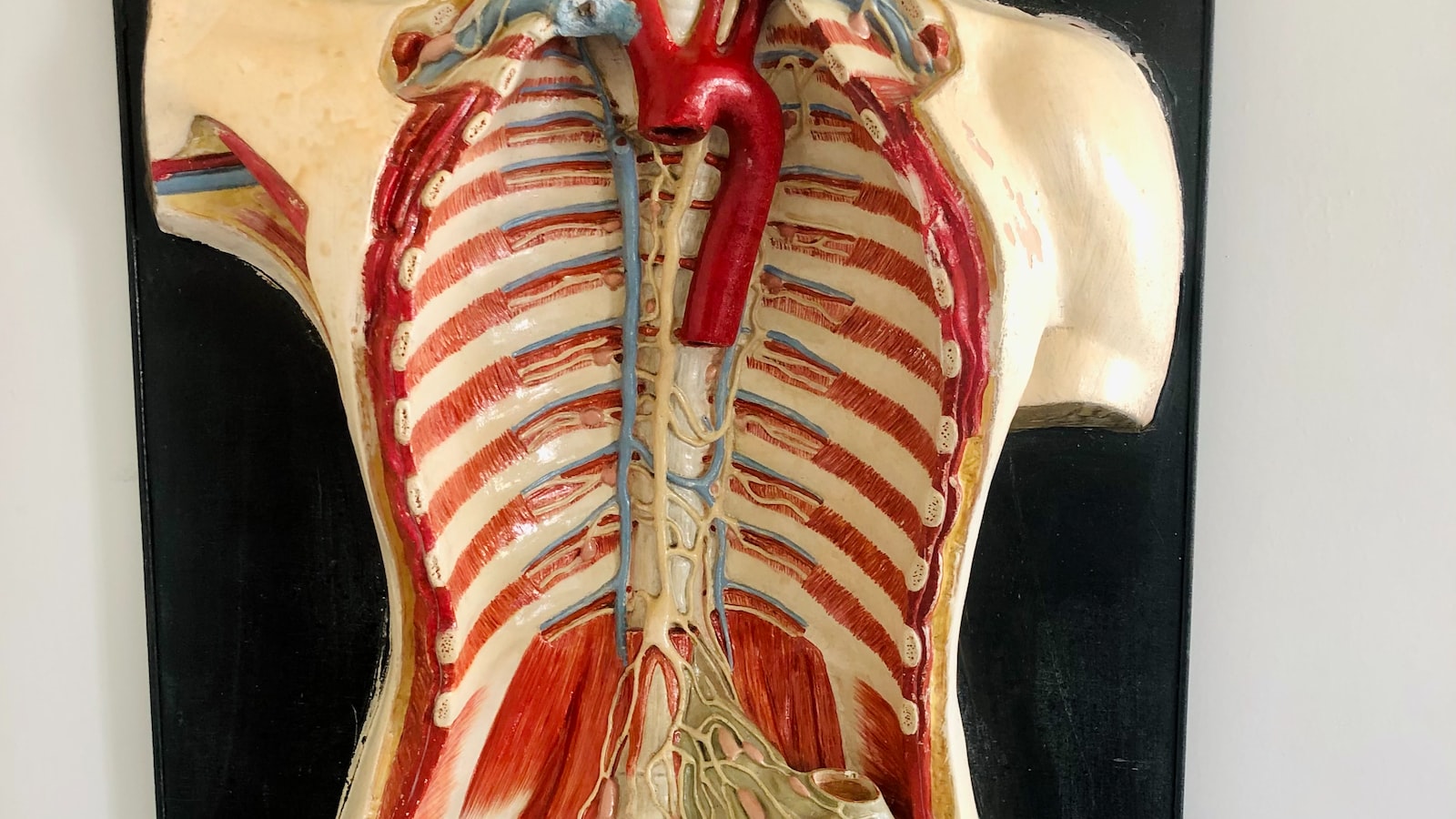

Medicina

O que significa depressão?

Depressão é um labirinto obscuro que adentra a alma, deixando cicatrizes invisíveis.…

Create an Amazing Newspaper

Siga-nos

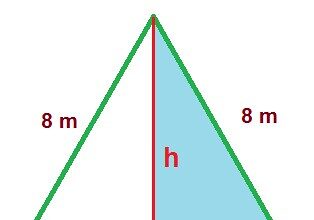

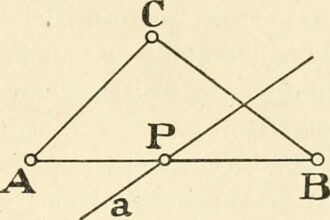

O que significa área na matemática?

Na matemática, a área é um conceito fundamental que nos permite medir…

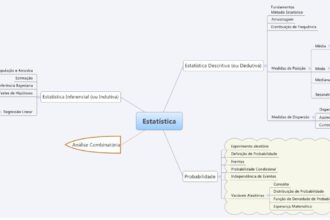

O que significa axioma na matemática?

Você já se perguntou o que significa axioma na matemática? Bem, prepare-se…

O que significa matriz na matemática?

Matriz, um conceito tão simples, mas tão profundo. Como uma teia intrincada…

O que significa acima na matemática?

Na matemática, a palavra "acima" ganha um novo significado. Deixando de ser…

O que significa expressão numérica?

A expressão numérica, um enigma matemático envolto em símbolos, números e operações.…

O que significa integral na matemática?

Você já se perguntou o que realmente significa "integral" na matemática? É…

O que significa vetor na matemática?

Quando entramos no mundo da matemática, nos deparamos com diversos conceitos e…

O que significa operação matemática?

Mergulhando no colorido mundo da matemática, nos deparamos com a pergunta: o…

Create an Amazing Newspaper

Conteúdo patrocinado

O que significa capitalismo?

O que significa capitalismo? É um conceito que se desdobra em um verdadeiro oceano de interpretações e debates. Desde sua origem na Revolução Industrial até os dias atuais, o capitalismo abrange os pilares da propriedade privada, da livre iniciativa e do mercado competitivo. Mas, será que esse sistema econômico tem se mostrado eficiente e sustentável para todos? Exploraremos essas questões e muito mais neste artigo, mergulhando nas profundezas desse complexo sistema que molda nossa sociedade contemporânea.

O que significa IRPJ?

Você já se perguntou o que significa IRPJ? No mundo dos impostos, essa sigla representa o Imposto de Renda Pessoa Jurídica. Mas não se preocupe, vamos desvendar esse mistério fiscal…

Top Autores

Stay Up to Date

Subscribe to our newsletter to get our newest articles instantly!